Proteger tus comunicaciones

Se recomienda leer los capítulos El intermediario, Contraseñas, y Amenazas digitales a movimientos sociales antes de seguir con este.

Lo que aprenderás

- La diferencia entre cifrado en tránsito y cifrado de extremo a extremo

- Quién tiene acceso a tu información cuando no usas un cifrado

- Quién tiene acceso a tu información cuando usas un cifrado en tránsito

- Quién tiene acceso a tu información cuando usas un cifrado de extremo a extremo

La mejor forma de proteger tus comunicaciones en línea es a través de un cifrado. Sin embargo, no todos los cifrados protegen en el mismo grado. Aquí nos centraremos en los conceptos que distinguen entre los grados de protección.

Cifrado o no cifrado

La versión más básica del cifrado de comunicaciones es el cifrado en tránsito, en el que tu información se cifra entre tu computadora y un servidor. En el contexto de las búsquedas en internet, esto es lo mejor para proteger el contenido (aunque no los metadatos) de tus comunicaciones contra un adversario. La mayoría de los buscadores de internet indican si tu búsqueda está cifrada por el URL, como se ilustra a continuación.

En el primer ejemplo, la información se transmite sin cifrar. El URL completo, en este caso, es http://whenisgood.net, donde http indica que se está accediendo a la web sin un cifrado. Este buscador (Firefox) pone esto de realce con un candado tachado. En el segundo ejemplo, la información sí está cifrada: https indica que se está accediendo a la web con un cifrado, donde s significa seguro.

Cuando usas http, todas las entidades situadas en el camino entre tú y el sitio web que se ilustran a continuación pueden acceder al contenido de tu búsqueda (como las imágenes que se cargan y cualquier información que teclees en un formato web). Además, cualquiera que esté espiando las comunicaciones entre las entidades situadas en esta ruta (como entre la red de Comcast y la troncal de internet) también podría tener acceso al contenido de tu búsqueda. Decimos podría porque las comunicaciones entre dos entidades en esta ruta podrían estar cifradas. Por ejemplo, las comunicaciones entre un teléfono celular y una torre celular están cifradas en la mayoría de los casos.

Por el contrario, cuando usas https solo tú y el sitio web (técnicamente, los servidores que hospedan el sitio web) tienen acceso al contenido de tu búsqueda. Usamos aquí el término contenido porque ciertos metadatos seguirán siendo del conocimiento de entidades situadas en la ruta entre tú y el sitio web, como el URL básico del sitio, la cantidad de tiempo que navegaste en él y la cantidad de información que descargaste.

Cifrado en tránsito

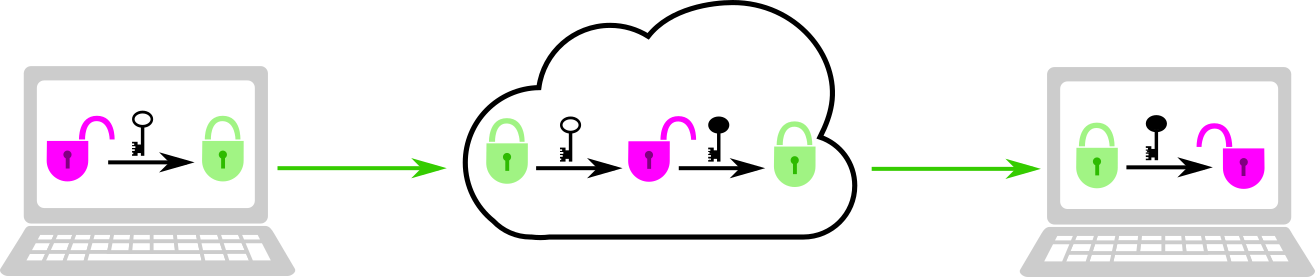

Cuando nos comunicamos con otra persona por correo electrónico, mensajería instantánea o video chat, esas comunicaciones (en la mayoría de casos) son enrutadas a través del proveedor de comunicaciones (por ejemplo, los servidores de Google para el correo o los de Microsoft para llamadas de Skype), como se ilustra a continuación. En la actualidad, estas comunicaciones suelen estar cifradas, aunque solamente entre tú y el proveedor de comunicaciones. Es decir, aunque las entidades y espías no tienen acceso al contenido de las comunicaciones a lo largo del camino entre Assata y los servidores del proveedor de servicios (centro), ni entre dichos servidores y Bobby (aunque pueden dar un vistazo a los metadatos), el proveedor de comunicaciones sí tiene acceso al contenido.

Conocemos esto como cifrado en tránsito porque el contenido está cifrado durante su tránsito entre Assata y el proveedor de comunicaciones y entre este y Bobby. Las claves del cifrado en tránsito se generan en forma separada para cada parte de la ruta entre Assata y Bobby, como se ilustra a continuación. El proveedor (centro) ejecuta un intercambio Diffie-Hellman con Assata y genera una clave compartida; luego, ejecuta otro intercambio Diffie-Hellman con Bobby y genera una clave compartida diferente. Cuando Assata envía un mensaje a Bobby a través del proveedor, el mensaje se cifra primero con la clave que Assata comparte con el proveedor y luego se le transmite al proveedor. El proveedor descifra el mensaje con la clave que comparte con Assata. Luego, el proveedor vuelve a cifrar el mensaje con la clave que comparte con Bobby antes de transmitirle el mensaje. Entonces, Bobby puede descifrar el mensaje. Por tanto, el mensaje solo existe en forma descifrada en los dispositivos de Assata y de Bobby y en los servidores del proveedor; es decir, solo se encuentra cifrado cuando está en tránsito entre esas entidades.

Cifrado de extremo a extremo

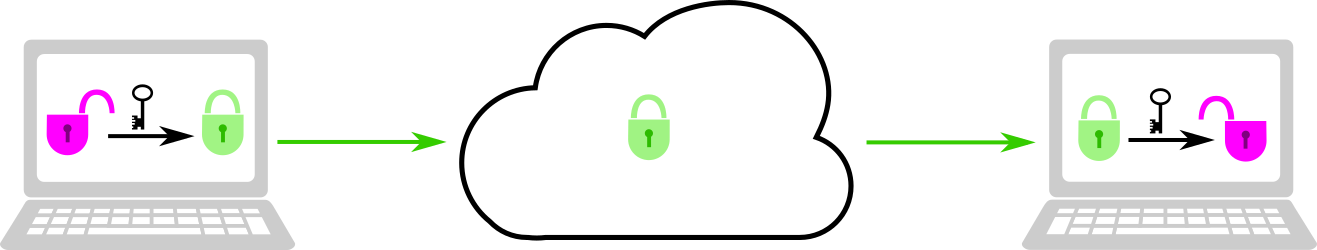

En tanto que el cifrado en tránsito protege tus comunicaciones de cualquier adversario (como tu proveedor de servicios de internet—ISP, del punto de acceso wifi o de un mirón situado a lo largo de los canales de comunicación), el proveedor de comunicaciones sigue teniendo acceso a toda la información. Incluso si el proveedor no es un adversario directo, podría compartir dicha información con un adversario (a través de un citatorio o de una orden judicial). El cifrado de extremo a extremo (E2EE, por su nombre en inglés) protege tus comunicaciones incluso del proveedor de comunicaciones.

Para que ocurra un E2EE (se ilustra a continuación), Assata y Bobby intercambian claves (mediante un intercambio Diffie-Hellman u otro procedimiento similar). En el tránsito de sus comunicaciones a través del proveedor (en tanto el proveedor no efectúe un ataque de intermediario), estas están cifradas con una clave a la cual solo Bobby y Assata tienen acceso. Es decir, el mensaje solo existe en forma descifrada en los dispositivos de Assata y Bobby. Los dispositivos de Assata y Bobby son los extremos de la comunicación, de ahí el nombre cifrado de extremo a extremo.

Autenticación

Mientras que el E2EE es el estándar de referencia, hay otras consideraciones para tener en cuenta. Como se mencionó antes, el cifrado de extremo a extremo solo puede establecerse si el proveedor de comunicaciones (o un tercero) no efectúa un ataque de intermediario al comienzo del intercambio de claves. Sin embargo, como hemos visto en el capítulo El intermediario, si Assata y Bobby verifican sus claves a través de canales independientes, pueden determinar si ha ocurrido un ataque de intermediario y, por tanto, si sus comunicaciones están verdaderamente cifradas de extremo a extremo.

Aunque muchas aplicaciones o servicios que afirman ofrecer E2EE brindan la posibilidad de verificar claves, muchos no lo hacen, lo cuan aporta pocas garantías que permitan confiar en las promesas de E2EE. Además, la mayoría de las aplicaciones E2EE que sí brindan la posibilidad de verificar claves operan bajo el criterio de confianza en el primer uso (TOFU, por sus siglas en inglés). Es decir, las comunicaciones pueden iniciarse sin haber verificado claves primero. Sin embargo, aunque la verificación de claves es la única forma de garantizar E2EE, la existencia de la posibilidad de verificarlas es una protección contra los ataques de intermediario automatizados, puesto que tan solo una pequeña fracción de usuarios que verificara sus claves pondría al descubierto ataques de intermediario generalizados.

Y, por supuesto, E2EE solo protege las comunicaciones entre dispositivos; es decir, no protege los datos que se encuentran en el dispositivo. Se debe combinar el uso de apps E2EE con contraseñas robustas que protejan la cuenta o dispositivo.

En contexto: Videollamadas grupales

Existen muchas aplicaciones y servicios para hacer videollamadas entre dos o más personas, con diversos grados de seguridad. A continuación se ofrecen tres ejemplos:

- Wire brinda el modelo de referencia en E2EE. Cada usuario tiene una cuenta a la cual puede acceder desde diversos dispositivos (por ejemplo, laptop y teléfono inteligente). Existe una clave pública para cada dispositivo que se usa para establecer una clave de cifrado para cada sesión (videoconferencia), y las huellas digitales de dichas claves pueden compararse para validar un verdadero E2EE. Wire permite hacer videollamadas E2EE entre grupos de hasta doce usuarios.

- Zoom permite hacer videollamadas entre grupos mucho más grandes y sí brinda E2EE, en el sentido de que una transmisión de video es cifrada y descifrada por los usuarios con la misma clave. Sin embargo, los servidores de Zoom son los que establecen y distribuyen estas claves. Puesto que Zoom tiene acceso a la clave de cifrado, este no puede considerarse un verdadero E2EE. Además, no existe un mecanismo para que los usuarios verifiquen las claves de cifrado. Desde el verano de 2020, Zoom tiene una propuesta para establecer claves que permitan hacer un verdadero E2EE, pero todavía no la ha implementado.

- Jitsi Meet también permite hacer videollamadas entre grupos grandes, pero solo con cifrado en tránsito. Sin embargo, Jitsi Meet puede alojarse en cualquier servidor (incluyendo el tuyo, si lo deseas). Hay también una instancia en la que Jitsi Meet está alojada por May First, una organización sin fines de lucro que brinda soluciones técnicas a movimientos sociales y que es un tercero en quien muchos grupos confían. Aunque May First tiene acceso a estas comunicaciones, algunos preferirían confiar en May First que en una solución con fines de lucro como Zoom.

- Blum, Josh, Simon Booth, Oded Gal, Maxwell Krohn, Julia Len, Karan Lyons, Antonio Marcedone, et al. “E2E Encryption for Zoom Meetings.” Zoom Video Communications, 15 de diciembre de 2020.

Atribuciones de los medios

- http-example © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- https-example © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- who-has-access-to-your-data © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- who-has-access-to-your-communicationv © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- notE2EE © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- E2EE © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license