Enrutado anónimo

- Quién tiene acceso a qué en internet

- Tecnologías que posibilitan las comunicaciones anónimas en línea

- Qué es el anonimato y sus inconvenientes

Para comunicarte en línea, es necesario dirigir paquetes de información a tu computadora, ya sea información de una conversación a través de mensajería instantánea o correo electrónico o proveniente de búsquedas en la web. En esta sección, nos centramos principalmente en las búsquedas en internet, aunque las mismas ideas son válidas en casi todos los escenarios. La dirección de tu computadora, o dirección IP, es la forma en que las comunicaciones llegan a ella, tal y como una dirección física permite que un paquete o sobre llegue a tu buzón. Por la misma razón, la actual dirección IP de tu computadora (que cambia según el lugar donde te conectes a internet) está relacionada con tu ubicación física. La precisión de esa ubicación física depende de cuánta información revele el proveedor de servicios de internet (ISP, por sus siglas en inglés) y a quién esté dispuesto a revelar dicha información. El ISP sabe desde cuál cable, línea telefónica o torre celular estás recibiendo tráfico de internet, pero tal vez solo proporcione tu código postal a los sitios web de geolocalización IP, o tal vez proporcione la ubicación de una casa específica.

Tu dirección IP es solo una pieza de metadatos necesaria para obtener información de tu computadora. Sin embargo, cuando navegas en la web, muchos otros metadatos que no son estrictamente necesarios se transmiten para “maximizar tu experiencia de búsqueda”. Esta información incluye datos como los plug-ins que usas en tu buscador, tu zona horaria y el tamaño de tu pantalla, que pueden usarse como identificadores únicos en las direcciones IP que usas para conectarte a internet.

¿Quién tiene acceso a todos estos metadatos que pueden usarse para identificarte? Sin un cifrado, así como el uso de https, cualquier espía podría obtener acceso a estos metadatos y al contenido de tus comunicaciones. El cifrado podría proteger algunos metadatos contra tu ISP y cualquier espía (como cuál buscador usas) pero no tu dirección IP ni los dominios de la web que visitas. Asimismo, los servidores de los sitios que visitas tendrían acceso a tus metadatos, así como a cualquier contenido.

Dado que los metadatos se usan para obtener información sobre ti, ¿hay forma de proteger estos metadatos, y contra quién podrías protegerlos? A continuación se describen dos formas de hacer anónimas tus búsquedas en la web.

Confiar en el intermediario: redes privadas virtuales

La tecnología de las redes privadas virtuales (VPN, por sus siglas en inglés) comenzó como un medio para extender una red local (como la red de una universidad o una compañía) a ubicaciones remotas (como una residencia fuera del campus u oficinas en casa) de manera que, sin importar dónde te encontraras, pudieras acceder a los mismos recursos que si estuvieras en las redes locales (como ocurre con las suscripciones a bibliotecas y a software). Mientras estés conectado a una VPN, el anfitrión de una página web verá la dirección IP de la red local que la VPN está extendiendo como tu dirección, la dirección de tu casa. Por esta razón, el uso de las VPN se ha vuelto popular para volver anónima la ubicación.

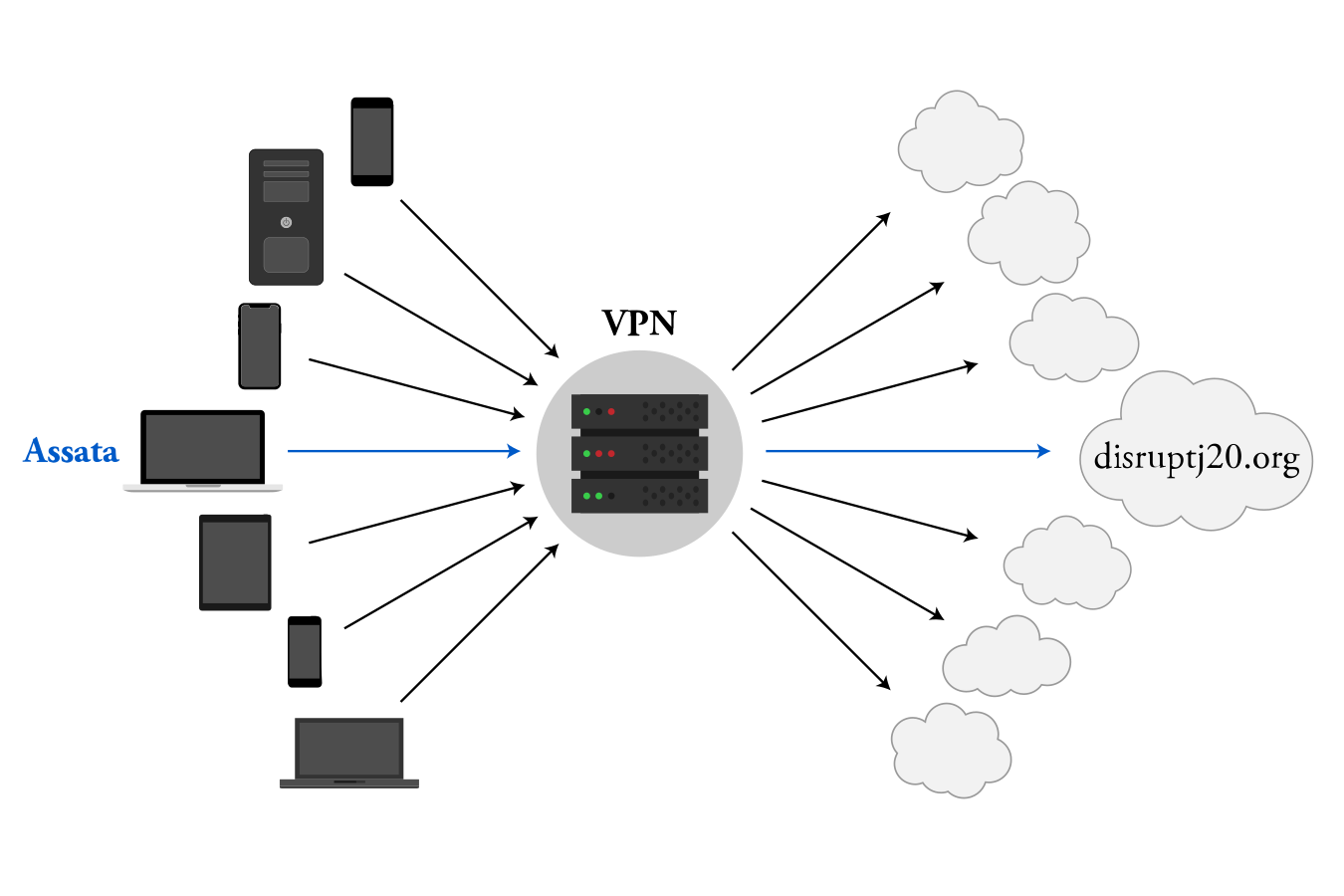

Una VPN funciona como un intermediario (ojalá que inofensivo), como se ilustra a continuación. En lugar de enviar todas sus solicitudes a la web de forma directa, Assata las envía a su VPN, la cual recaba sus solicitudes de internet por ella y luego le retransmite los resultados. Los detalles de cómo funciona esto varían entre diferentes servicios de VPN, pero usualmente las comunicaciones entre tú y la VPN están cifradas. La cualidad protectora de la VPN reside en que muchas otras personas también se conectan a ella. Un espía que observara las comunicaciones hacia y desde una VPN podría identificar a los individuos conectados a la VPN, así como las solicitudes que esta recaba, pero idealmente sería incapaz de relacionar dichas solicitudes con los usuarios correspondientes puesto que hay muchas solicitudes simultáneas hacia y desde la VPN.

Por supuesto, el proveedor de VPN conoce tu comportamiento en internet y, con su cooperación, un adversario también podría conocerlo: es decir, estás confiando esa información a tu proveedor de VPN.

Sin embargo, tu ISP (sin una VPN) tiene acceso a esa misma información: estás poniendo la misma confianza en tu proveedor de VPN que en tu ISP. La diferencia es que tu ISP no oculta tu dirección IP a los servidores destinatarios en internet, mientras una VPN sí lo hace. Por otro lado, el uso de la misma VPN en diversas ubicaciones de conexión (por ejemplo, tu casa, tu trabajo, la cafetería) conlleva cierto aumento del riesgo para la privacidad, pues da un panorama más completo de tu uso de internet que el que brindaría el ISP de cada una de esas ubicaciones.

Desconfiar del intermediario: Tor

The Onion Router, también conocido como Tor, es un medio para acceder a internet de forma anónima: elude problemas de confianza y deriva su nombre de que usa capas de cifrado (como las capas de una cebolla). En lugar de usar un solo intermediario a quien confías toda tu información, usas (al menos) tres intermediarios elegidos al azar entre una selección de miles de servidores voluntarios, según se ilustra a continuación. El tráfico a través de esta ruta de intermediarios está cifrado de manera que el primer nodo (entrada) solo sabe que estás accediendo a internet por medio de Tor; el segundo nodo (un relevo) solo sabe que alguien está accediendo a algo en internet a través de Tor (pero no específicamente quién o qué) y el último nodo (salida) solo sabe que un usuario Tor está solicitando una cierta página web (por ejemplo), pero no cuál usuario Tor.

Esto se logra usando protocolos de intercambio Diffie-Hellman, primero con el nodo de entrada, luego con el de relevo y finalmente con el de salida, como se ilustra a continuación. (1) Assata establece una clave criptográfica que comparte con el nodo de entrada (al cual llamaremos clave de entrada, en rojo). Esto establece un canal de comunicación cifrada entre Assata y el nodo de entrada. (2) Assata usa este canal cifrado para comunicarse con el nodo de relevo por medio del nodo de entrada. El tráfico entre los nodos de entrada y de relevo no está cifrado, pero Assata usa este canal por medio del nodo de entrada para establecer una clave criptográfica que ella comparte con el nodo de relevo (la clave de relevo, en azul).

Lo único que el nodo de relevo sabe es que está estableciendo una clave compartida con cierto usuario Tor, pero no conoce la identidad de dicho usuario. (3) Este proceso se repite para establecer una clave de cifrado que Assata comparte con el nodo de salida (la clave de salida, en verde). (4) Esto crea una secuencia de claves (rojo, azul, verde) que posibilitan el cifrado entre Assata y los nodos de entrada, relevo y salida, respectivamente.

Para enviar una solicitud a disruptj20.org, Assata cifra la solicitud con la clave verde y la dirige al nodo de salida; luego, la envuelve en un mensaje dirigido al nodo de relevo y lo cifra con la clave azul; después, envuelve esto en un mensaje dirigido al nodo de entrada y lo cifra con la clave roja. El mensaje es enviado entonces al nodo rojo. El nodo de entrada elimina la primera capa de cifrado (con la clave roja que el nodo de entrada comparte con Assata), lo cual revela el mensaje dirigido al nodo de relevo. El nodo de relevo elimina la segunda capa de cifrado (con la clave azul que el nodo de relevo comparte con Assata), lo cual revela un mensaje dirigido al nodo de salida. El nodo de salida elimina entonces la tercera capa de cifrado (con la clave verde que el nodo de salida comparte con Assata), lo cual revela un mensaje dirigido a disruptj20.org., el cual es remitido por el nodo de salida. Esto se ilustra a continuación.

Para que disruptj20.org envíe información de vuelta a Assata, el servidor web envía la información de vuelta al nodo de salida. Este hace el cifrado con la clave verde y la envía al nodo de relevo, el cual, a su vez, hace el cifrado con la clave azul y la envía al nodo de entrada. Este último hace su cifrado con la clave roja y envía la información a Assata. Assata puede eliminar las tres capas de cifrado porque ella tiene todas las claves necesarias, como se ilustra a continuación.

Para recrear tu ruta por la red Tor y, en consecuencia, tu solicitud a la web, tu adversario podría necesitar controlar los tres nodos que elegiste como entrada, relevo y salida. Incluso un adversario que controlara 80 por ciento de la red Tor tendría solo 50 por ciento de probabilidades de controlar los tres nodos que elegiste. Puesto que hay miles de nodos Tor (que cualquiera puede ofrecerse a operar), esto es improbable.

Un ataque alternativo que un adversario podría emprender es un ataque de confirmación. En este escenario, el adversario intentaría probar que has visitado un servicio web en específico. Si pudiera acceder a tu tráfico web (por ejemplo, a través de tu ISP) y al tráfico del servicio web objetivo (por medios legales o ilegales), tu adversario podría relacionar tu uso de Tor para acceder al servicio web, con base en el horario del servicio web. Este tipo de correlación se usó en el caso contra Jeremy Hammond, quien fue condenado por actividades de piratería informática realizadas por el colectivo activista Anonymous.

Tor ha sido atacado en otras ocasiones, pero el proyecto Tor reacciona rápidamente para mejorar su tecnología y seguridad. En el capítulo Proteger tu identidad se discuten los obstáculos para la navegación anónima y los inconvenientes que enfrentará un usuario, así como las mejores prácticas para acceder a la web de forma anónima.

Uso y obstáculos para el uso de tecnologías de búsqueda anónima

Muchas personas usan las VPN y Tor para acceder a una web sin censura en países donde la censura de internet es común, como China e Irán.

Sin embargo, hay evidencia de que se puede recopilar tráfico de una VPN a partir de los metadatos de comunicaciones en internet, y los gobiernos pueden valerse de esto para bloquear dichas comunicaciones, como han hecho los de China y Siria en sus esfuerzos de censura. Se sabe que otros países, como Irán, bloquean el acceso a ciertos proveedores de VPN no autorizados por el gobierno.

Puesto que los nodos de Tor están listados públicamente, es posible bloquear el uso de Tor como un todo (un gobierno puede hacerlo, por ejemplo). Esto se consigue bloqueando todo tráfico dirigido a los nodos de Tor. Este bloqueo puede superarse con el uso de puentes, un conjunto de nodos de Tor que no están listados públicamente y que pueden usarse en lugar de los nodos de entrada listados públicamente. Para acceder a un pequeño conjunto de nodos puente, debes solicitarlo enviando un correo electrónico al proyecto Tor desde una cuenta restringida (por ejemplo, Google, Riseup! o Yahoo!). También se puede bloquear a Tor mediante una inspección de paquetes; es decir, verificando los metadatos de las comunicaciones (como con el tráfico de una VPN). El proyecto Tor hace que eso sea complicado confundiendo el tráfico de Tor en internet, de manera que no parezca tráfico de Tor.

Las VPN y Tor también se usan para obtener acceso a sitios específicos que podrían no estar disponibles en tu jurisdicción debido a una política del anfitrión web. Eso es común en plataformas de medios como Hulu y Netflix. Para contrarrestar esto, las compañías suelen bloquear el acceso a su contenido desde proveedores de servicios VPN conocidos o desde nodos de salida de Tor.

En contexto: Disruptj20

El 20 de enero de 2017 surgieron protestas en masa relacionadas con la investidura del cuadragésimo quinto presidente de Estados Unidos. Gran parte de la organización de dichos eventos se coordinó en el sitio disruptj20.org. En agosto de 2017 se reveló que el Departamento de Justicia de Estados Unidos había emitido una orden judicial dirigida al anfitrión de disruptj20.org, DreamHost, para obtener, entre otras cosas, “todas las solicitudes HTTP y registros de errores”, los cuales incluirían las direcciones IP de todos los individuos, presuntamente 1.3 millones de personas, que visitaron el sitio web, así como las subpáginas que visitaron, con cuánta frecuencia lo hicieron y cualquier texto que cualquier usuario hubiera tecleado en la página web.

Por supuesto, las tecnologías de navegación anónima habrían protegido las direcciones IP de dichos visitantes al sitio.

- The Great Firewall of China realiza un seguimiento de cuáles y cuántas o cuántas veces los sitios son censurados en China.

- Search Warrant to DreamHost, agosto de 2017.

Atribuciones de los medios

- anonymous-browsing-vpn © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- anonymous-browsing-tor-a © OSU Ecampus is licensed under a CC BY-NC (Atribución NoComercial) license

- anonymous-browsing-tor © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- anonymous-browsing-TOR-key-exchange-a © OSU Ecampus is licensed under a CC BY-NC (Atribución NoComercial) license

- anonymous-browsing-TOR-keyexchange © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- anonymous-browsing-TOR-data-transfer-a © OSU Ecampus is licensed under a CC BY-NC (Atribución NoComercial) license

- anonymous-browsing-TOR-data-transfer © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license