Amenazas digitales a movimientos sociales

Se recomienda leer los capítulos ¿Qué es el cifrado? y Metadatos. Después de leer la presente sección, asegúrate de leer también el capítulo Defensa contra la vigilancia y la represión.

- Qué es el modelado de amenazas

- Quiénes están involucrados en la vigilancia y las estrategias que usan

- Ejemplos de tácticas y programas usados en la vigilancia

Aquellos movimientos sociales que desafían a individuos, organizaciones y estructuras sociales de poder enfrentan un amplio rango de riesgos de vigilancia. Las amenazas específicas varían grandemente en su sofisticación técnica, sus probabilidades y su potencial de daño. El modelado de amenazas es un proceso mediante el cual una organización o individuo considera el rango de sus adversarios, estima la probabilidad de que sus datos y dispositivos sean víctimas de un ataque y, finalmente, considera el daño que sufriría si los ataques tuvieran éxito. (Y luego trabaja para proteger los datos que corren más riesgo y cuya pérdida o acceso no autorizado le provocaría el mayor daño.)

Reflexionemos sobre la vigilancia en el siguiente orden, con el objeto de discernir cómo protegerse:

- ¿Quién es tu adversario? ¿Es el nazi del vecindario, que quiere tomar venganza por tu anuncio en favor de Black Lives Matter? ¿Es una corporación petrolera que se opone a tu activismo contra los oleoductos? ¿Es el gobierno de Estados Unidos, que intenta evitar que hagas denuncias? Si entiendes quién es tu adversario puedes teorizar sobre sus recursos y capacidades.

- ¿Tu adversario está específicamente en contra de ti? ¿Está intentando descubrir quién eres o reuniendo información con la idea de obtener la tuya? ¿Cuál es la estrategia de vigilancia que utilizaría con más probabilidad? Esto te ayudará a entender el tipo de datos en riesgo y dónde podría correr riesgo tu información.

- ¿Cuáles tácticas de vigilancia específicas utilizará tu adversario para obtener los datos que desea? Esto te ayudará a comprender cómo proteger tus datos.

Se examinan los riesgos de vigilancia en función del adversario porque resulta estratégico hacerlo. Nadie puede obtener una seguridad digital perfecta, pero sí se puede ser inteligente al decidir dónde invertir los esfuerzos para protegerse contra la vigilancia. En una discusión real en una organización o movimiento social para modelar las amenazas, definir quiénes son los adversarios potenciales suele ser más sencillo que identificar cómo llevarían a acabo sus ataques.

La identificación del adversario es la que informa sobre el rango de técnicas de las que este dispone (dependiendo de sus recursos y autoridad legal) y, a la vez, sobre las conductas y tecnologías de protección que la organización afectada puede usar.

Vigilancia de los adversarios

Es usual que pensemos en los adversarios en términos de los recursos que están a su alcance. Para los propósitos de esta obra, nos limitaremos a tres categorías de adversarios:

Los Estados nación tienen acceso a la mayoría de los recursos, de modo que puede parecer que su potencial de vigilancia es ilimitado. Aun así, es improbable que puedan romper cifrados sólidos. Aquí, pensamos en la Agencia de Seguridad Nacional (NSA) como la entidad con acceso al arsenal de vigilancia más sofisticado. Las revelaciones de Edward Snowden en 2013 brindan la ventana más completa sobre las posibilidades de vigilancia en el nivel de los Estados nación y están disponibles en el Snowden Surveillance Archive.

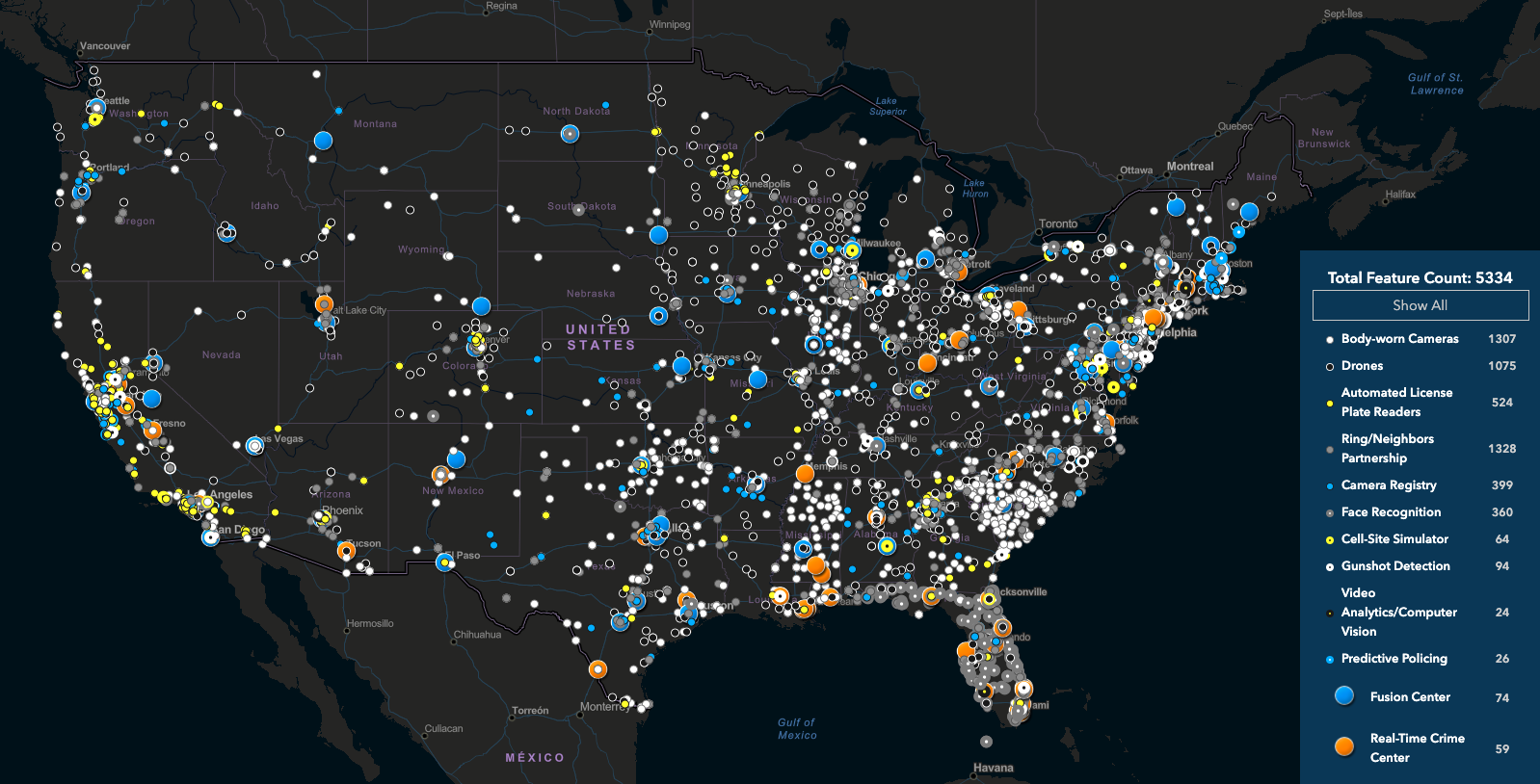

Las grandes corporaciones y los cuerpos policiales locales suelen contar con abundantes recursos y comparten información entre ellos, aunque no necesariamente tienen acceso a los recursos de los Estados nación. Sin embargo, el uso de la tecnología en la práctica de la vigilancia es generalizado en las agencias policiales de Estados Unidos, como se ilustra en esta impresión de pantalla del Atlas de Vigilancia de la Electronic Frontier Foundation.

Los individuos son quienes cuentan con menos recursos, aunque podrían conocerte personalmente y, por tanto, podrían usar técnicas de ingeniería social con mayor eficacia para obtener tus datos.

Observa que las técnicas disponibles para adversarios con pocos recursos también están disponibles para los que tienen muchos recursos. Por ejemplo, las grandes corporaciones y los cuerpos policiales emplean informantes e infiltrados, que pueden ser individuos que conoces personalmente.

Asimismo, aunque las herramientas de vigilancia más sofisticada no suelen estar disponibles para los adversarios con menos recursos, este no es siempre el caso: los departamentos de policía de las grandes ciudades podrían tener acceso a los recursos de nivel nacional (por ejemplo, gracias al intercambio de datos facilitado por centros de fusión) y un vecino nazi particularmente avezado podría tener destrezas avanzadas de piratería informática que le permitirían efectuar ataques de nivel corporativo.

De este modo, aunque estas categorías no tienen límites claros, pueden ser un punto de partida para comprender los riesgos y centrarse así en las estrategias más probables de tus adversarios, así como en tus puntos débiles más probables.

Estrategias de vigilancia

Existen dos estrategias generales de vigilancia: en masa y dirigida.

La vigilancia en masa recaba información sobre poblaciones enteras. Esto puede hacerse con el propósito de comprender mejor a una población; por ejemplo, reunir y analizar datos relacionados con la salud puede ayudar a identificar y vigilar brotes de enfermedades. La vigilancia en masa también puede usarse como estrategia para identificar a individuos de interés dentro de la población vigilada; por ejemplo, se puede usar el video transmitido por cámaras de seguridad para identificar a personas involucradas en daños a la propiedad. Este tipo de vigilancia también puede brindar información sobre individuos específicos; por ejemplo, la información obtenida mediante el despliegue masivo de cámaras para vigilar placas de vehículos puede usarse para rastrear los movimientos de una persona específica.

La vigilancia dirigida solo reúne información sobre un individuo o un grupo pequeño de individuos; por ejemplo, interceptando las comunicaciones de un individuo en particular. La vigilancia dirigida supone la existencia de sospechas previas y es posible que pueda ser controlada: por ejemplo, la policía debería obtener una orden judicial con base en causa probable antes de interceptar los correos de alguien.

Históricamente, había una división clara entre la vigilancia dirigida y la vigilancia en masa. Sin embargo, en la era digital se pueden desplegar muchas tácticas de vigilancia dirigida a escala masiva, como se discutirá más adelante. Además de esta división clásica de las estrategias de vigilancia, abordaremos una estrategia mayor única de la era digital.

Collect-it-all (Recábalo todo) puede verse simplemente como vigilancia en masa con esteroides, aunque va mucho más allá de lo que históricamente podría haberse considerado como vigilancia en masa. En tanto que la vigilancia en masa puede incluir cosas como cámaras de seguridad, la vigilancia de transacciones bancarias y el escaneo de correos electrónicos, collect-it-all pretende absorber toda información digitalizada. Collect-it-all va incluso más allá: digitaliza y reúne toda la información que no está en línea o no está disponible (por ejemplo, video de cámaras de circuito cerrado). El general Keith Alexander, exdirector de la NSA y a quien se atribuye el concepto de collect-it-all, desarrolló estrategias de vigilancia en masa tras los eventos 9/11 y de Irak, las cuales se han descrito así: “En lugar de buscar una aguja en un pajar, su enfoque fue ‘recaben todo el pajar, reúnanlo, clasifíquenlo y guárdenlo… y, sea lo que sea que desees, solo ve y búscalo.’” Es probable que esta sea la inspiración de muchos programas de la NSA revelados por Edward Snowden, los cuales señalamos a continuación.

Distintos adversarios despliegan distintas estrategias de vigilancia o, mejor dicho, los adversarios con menos recursos suelen estar más limitados en estrategias, como se ilustra aquí:

Tácticas de vigilancia

Una revisión de todas las tácticas de vigilancia disponibles para los adversarios de todos los niveles llenaría una enciclopedia. Aquí se ilustran solo algunos ejemplos de programas y tácticas de vigilancia que respaldan las estrategias mencionadas. Luego, se ilustran estos programas de acuerdo con el nivel mínimo de sofisticación requerido para usar la táctica, así como la cantidad de personas cuya información sería recabada con ella.

Interceptar y reunir datos en masa

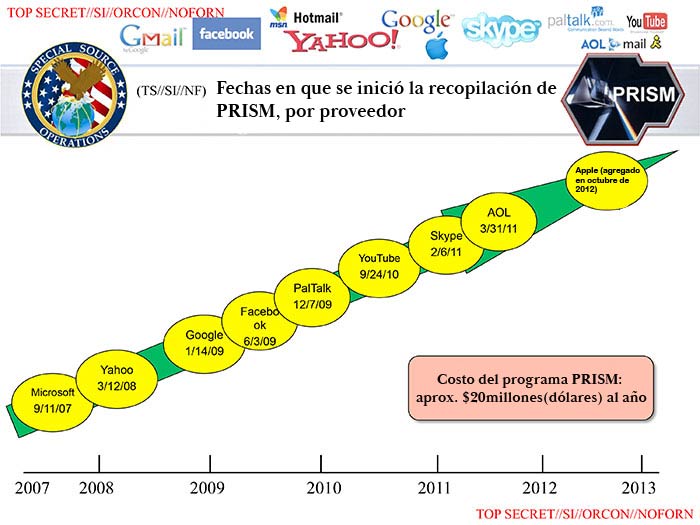

Comenzaremos con lo que probablemente la mayoría pensaría al considerar la vigilancia en masa: la interceptación y posible almacenamiento de una vasta cantidad de comunicaciones. Muchos programas de interceptación en masa quedaron al descubierto como parte de las revelaciones de Edward Snowden en 2013. STORMBREW, FAIRVIEW y BLARNEY son tres programas a través de los cuales la NSA reúne información en tránsito en asociación con compañías de telecomunicaciones y obtiene acceso a datos que atraviesan cables de datos submarinos. Esto les permite recabar cualquier contenido sin cifrar y todos los metadatos asociados, en su tránsito del punto de origen al punto de destino. Sin embargo, estos programas no pueden ver contenido cifrado en tránsito, como correos o archivos almacenados en la nube. El programa PRISM es una asociación de la NSA con diversas compañías de internet (como Google, Microsoft y Facebook, como se ilustra a continuación) para otorgar acceso a la NSA a datos contenidos albergados en servidores de esas compañías.

Es decir, si la información está cifrada en tránsito y, por tanto, no puede recabarse a través de STORMBREW, FAIRVIEW y BLARNEY, entonces la NSA puede obtenerla por medio de PRISM, a menos que la información esté cifrada en los servidores de la compañía de internet involucrada con una clave controlada por el usuario.

Agregación y análisis de datos

Una vez que se cuenta con una enorme cantidad de datos obtenidos por vigilancia, ¿qué hacer con ellos? ¡De seguro el hombre no podrá encontrar mi minúscula aguja en todo ese pajar! Aquí es donde entra la minería de datos, desde búsquedas básicas (¡espeluznante!) hasta modelos predictivos de aprendizaje automatizado, la cual pone a disposición de adversarios poderosos grandes cantidades de datos obtenidos mediante vigilancia (a través de fuentes diversas).

La función más básica de la minería de datos es la posibilidad de hacer búsquedas; es decir, dada una gran cantidad de datos, la capacidad de recabar un dato de interés, como aquel relacionado con una persona en particular. XKEYSCORE funciona como una búsqueda de Google en los datos de la NSA almacenados en masa. Aunque la función es básica, la increíble cantidad de información a la que tiene acceso (incluyendo la de los programas de la NSA mencionados antes) hace de XKEYSCORE (y de cualquier programa relacionado) un recurso solo accesible a los adversarios más poderosos.

Por otro lado, Dataminr busca información disponible públicamente (como publicaciones en redes sociales) para revelar y brindar detalles acerca de crisis emergentes (como en las actualizaciones de información sobre COVID-19 y las protestas por el asesinato de George Floyd) que pone a disposición de sus clientes, entre los cuales están salas de prensa, departamentos de policía y gobiernos, a través de medios automatizados (software) y manuales (análisis humano).

Dataminr y otras plataformas de monitoreo de redes sociales, de las cuales hay docenas sino es que cientos, han estado bajo ataque por su vigilancia de discurso protegido por la Primera Enmienda, en especial del denominado Movement for Black Lives. En varios casos, Twitter y Facebook han bloqueado el fácil acceso a sus datos de compañías de monitoreo de redes sociales, tras reclamos públicos por su mal uso.

Más allá de esto se encuentra Palantir, una de muchas plataformas de vigilancia policial, que supuestamente predice dónde es necesaria la presencia policial: una intersección en una calle, un vecindario o un individuo. En realidad, estas plataformas logran poco, pero refuerzan reglas racistas. Las plataformas de vigilancia policial predictiva usan datos actuales como punto de partida y tienden a enviar a la policía a lugares donde ha estado antes. Dado que las comunidades de color y los vecindarios empobrecidos tienen ya una presencia notable de policía, los modelos predictivos simplemente envían a la policía de nuevo a dichos lugares, sin importar que ahí se estén cometiendo o no crímenes en ese momento.

Incluso más allá se encuentra EMBERS (Reconocimiento temprano de eventos basado en modelos usando sustitutos, por sus siglas en inglés). Se ha usado desde 2012 para predecir “disturbios civiles como protestas, huelgas y eventos de ‘ocupación’” en “múltiples regiones del mundo” mediante la “detección de actividades de organización en curso y la generación de advertencias en consecuencia”. Las advertencias son completamente automáticas y pueden predecir “el cuándo de la protesta, así como el dónde (hasta un nivel de detalle de la ciudad)”, con un promedio de 9.76 días de anticipación. Depende completamente de datos disponibles públicamente, como publicaciones en redes sociales, noticias, precios de alimentos y tasas de cambio.

Recabado dirigido de datos

Otra táctica de vigilancia que viene a la mente es la intervención telefónica. Su equivalente moderno es mucho más fácil de instalar que en un cable físico de comunicaciones. Una de las versiones modernas es el simulador de sitios celulares (CSS, por sus siglas en inglés), una torre celular en miniatura (suficientemente pequeña para montarse sobre una camioneta). Esta torre brindará la mejor señal celular a los teléfonos de un área, así que estos se conectarán a ella. En el nivel más básico, un CSS revelará las identidades de los teléfonos en el área. (Imagina su uso en el lugar de una protesta.) Diferentes dispositivos CSS tienen diferentes potenciales. Algunos tan solo transmiten las comunicaciones desde y hasta la red celular más amplia, al tiempo que obtienen los metadatos. Otros dispositivos CSS pueden degradar el servicio; por ejemplo, de 3G a GSM, lo cual elimina el cifrado en tránsito de las comunicaciones celulares del proveedor de servicios y brinda acceso al contenido de los mensajes. En otros casos, los CSS pueden bloquear las comunicaciones celulares cuando los teléfonos se conectan a ellos, no pasando la información a la red celular. Es común que las organizaciones policiales cuenten con dispositivos CSS (como se ilustra en el mapa al inicio de este capítulo).

También se puede montar equipo de vigilancia (incluyendo CSSs y video de alta resolución) en drones de vigilancia o en vehículos aéreos no tripulados (UAV, por sus siglas en inglés), lo cual aumenta en forma significativa el alcance de la vigilancia, de unas cuantas cuadras a toda una ciudad. Este es un ejemplo en el cual tácticas de vigilancia dirigida se extienden a un nivel en masa. Los sistemas de vigilancia persistente han facilitado que muchos departamentos de policía en EUA usen UAVs. Los UAV con tecnología de vigilancia persistente usan cámaras de resolución extremadamente alta que cubren más de 32 millas cuadradas para poder rastrear los movimientos de autos y personas. También almacenan un historial de manera que se pueda rastrear movimientos hacia atrás en el tiempo.

Por supuesto, es poco frecuente que sea necesario recabar información de forma encubierta. Algunas veces basta con solicitarla con cortesía. En Estados Unidos se usan citatorios y órdenes judiciales para solicitar información a proveedores corporativos. Mientras que para obtener una orden judicial es necesario tener una causa probable (en el sentido legal), no lo es para obtener un citatorio. Como lo señala en su informe de transparencia, Google recibe cerca de 40 mil solicitudes de información al año, aproximadamente un tercio de ellas mediante citatorio judicial. Google entrega información en cerca de 80 por ciento de los casos y, en promedio, cada solicitud afecta a dos cuentas de usuarios (es decir, cada solicitud es bastante dirigida). Es digno de mención que el contenido de los correos electrónicos se puede obtener mediante un citatorio judicial. Aunque es sencillo solicitar citatorios y órdenes judiciales, en general, solo los adversarios gubernamentales pueden acceder a ellos.

Ataque a dispositivos

Las tácticas anteriores están encaminadas a recabar información durante su tránsito o cuando está en la nube. Sin embargo, tu dispositivo (teléfono o computadora) es un destino final de donde es posible extraer datos directamente. Esto puede ocurrir si la policía confisca tu dispositivo durante una detención o cateo. En el capítulo Proteger tus dispositivos se discute esto con más detalle, pero aquí se destacan algunas tácticas para extraer datos de estos dispositivos.

Cellebrite es una compañía israelí especializada en herramientas para la extracción de datos de teléfonos y otros dispositivos, como el Universal Forensic Extraction Device (UFED), que es suficientemente pequeño para llevarlo en un portafolio y puede extraer datos rápidamente de casi cualquier teléfono. Sin embargo, para ello se requiere el control físico del teléfono. NSO Group (otra compañía israelí) vende la posibilidad de instalar en forma remota el software espía (spyware) Pegasus en teléfonos iPhone y Android. Este software permite extraer mensajes de texto, metadatos de llamadas y contraseñas, entre otros datos. La NSA cuenta con una familia de software malicioso (malware) conocida como QUANTUM, que permite recabar datos o evitar que lleguen al dispositivo destinatario. La NSA tiene los medios para instalar este malware en masa, a través de su sistema TURBINE, el cual puede disfrazar los servidores de la NSA como, por ejemplo, servidores de Facebook para inyectar malware en el dispositivo deseado.

Aunque Pegasus y QUANTUM pueden desplegarse ampliamente, hacerlo puede ser peligroso en términos políticos ya que las protestas públicas suelen seguir al descubrimiento de su uso. Entre más amplia e invasiva es la tecnología de vigilancia empleada, más probable es que se descubra, como ocurrió en el caso de Pegasus.

Acoso personalizado

Aunque se encuentra fuera del ámbito de la vigilancia típica, debe tenerse en mente el acoso personalizado al considerar los riesgos para la seguridad digital. Doxxing, phishing y sniffing de contraseñas son técnicas disponibles para un adversario con pocos recursos, pero no deberían ignorarse por esa razón. Tal vez quieras repasar la historia del activista de Black Lives Matter, DeRay Mckesson, del capítulo Contraseñas, cuya cuenta de Twitter resultó comprometida a pesar de que usaba autenticación de dos factores. Lo único que su adversario necesitó fue acceso a cierta información personal, la cual podría estar disponible en fuentes públicas o por conocimiento personal.

Doxxing es el proceso de publicar (por ejemplo, en un sitio de discusión) la información personal de un blanco, lo cual causaría daño o vergüenza pública al individuo afectado. Aunque es muy fácil hacer esto, también es muy difícil protegerse: una vez que hay información disponible sobre ti en línea, es complicado o imposible eliminarla.

Phishing es una táctica que incluye métodos para obtener información personal, como contraseñas, a través de correos electrónicos y sitios tramposos. Mientras que el phishing puede practicarse en gran escala, su modalidad más exitosa (spear phishing) afecta a individuos usando información ya conocida para mejorar su probabilidad de éxito.

Sniffing de contraseñas es algo que puede requerir tan poca tecnología como simplemente observar de reojo para ver la contraseña que tecleas o puede involucrar un registrador de tecleo (keylogger) para grabar la contraseña conforme la tecleas, aunque esto requiere instalarlo en tu dispositivo, para lo cual hay métodos de diferentes niveles de sofisticación. La forma tradicional captura una contraseña a medida que pasa por la red, lo cual es posible si el tráfico no está cifrado; nuevamente, este método posee distintos niveles de sofisticación, pero sin duda un individuo con destreza podría ponerlo en práctica.

En contexto: Standing Rock

En 2016, opositores a la construcción del Oleoducto para Acceso a las Dakotas (DAPL, por sus siglas en inglés) organizaron un campamento de protesta en la confluencia de los ríos Missouri y Cannonball, área bajo la cual estaba planeado que pasara el oleoducto. El oleoducto amenazaba la calidad del agua potable en el área, habitada por muchas comunidades de nativos americanos y que incluye la Reserva India Standing Rock. Eventualmente, el campamento de protesta albergó a miles de personas y permaneció durante diez meses.

Energy Transfer Partners, la compañía constructora del DAPL, emplea fuerzas de seguridad privada, las cuales, a pocos meses del levantamiento del campamento de protesta, lanzaron perros de ataque contra los manifestantes. Además de esto, Energy Transfer Partners contrató a TigerSwan para ayudar en la represión del movimiento de protesta. TigerSwan es una compañía privada de mercenarios que tuvo su inicio en Afganistán como contratista del gobierno estadounidense durante la guerra de terror. TigerSwan utiliza tácticas de contraterrorismo militar y se refirió a los manifestantes nativos americanos y a otros que los apoyaban como insurgentes; los comparó (en forma explícita) con los combatientes yihadistas contra quienes TigerSwan tuvo su debut. La vigilancia de TigerSwan incluye monitoreo de redes sociales, grabación de video aéreo, espionaje por radio, infiltrados e informantes.

A la postre, fueron convocadas fuerzas policiales de los niveles local, regional y federal. TigerSwan entregaba reportes de la situación a los cuerpos policiales estatales y locales y estaba en comunicación constante con el FBI, el Departamento de Seguridad Nacional, el Departamento de Justicia, el Cuerpo de Alguaciles y la Oficina de Asuntos Indígenas. Aunque sería ilegal que los cuerpos policiales gubernamentales aplicaran las tácticas empleadas por TigerSwan (aunque no todas), el Estado puede darle la vuelta a esto recibiendo información a través de compañías privadas. Esta es una práctica común en muchos cuerpos policiales: los departamentos de policía compran información recabada por entes privados que, de ser obtenida por el Estado, violaría la Cuarta Enmienda.

La alianza pública-privada entre cuerpos policiales del gobierno, Energy Transfer Partners y TigerSwan fue determinante para poner fin al campamento de protesta. Eventualmente, el Estado expulsaría violentamente a los manifestantes con gas lacrimógeno, granadas aturdidoras y carros lanza-agua (en un clima con temperaturas bajo cero), lo que dio como resultado cerca de 300 manifestantes heridos (incluyendo una mujer que por poco pierde un brazo).

Aunque el campamento concluyó y el oleoducto se construyó, la oposición continua llevó finalmente a un fallo de la corte en virtud del cual el oleoducto debía cerrarse y vaciarse de petróleo para completar una nueva revisión de su impacto ambiental.

Es importante recordar que, aunque la vigilancia en masa reúne información sobre casi todos, el daño que causa presenta variaciones. Se vigila en mayor grado a ciertos grupos, o bien, se usa en forma desproporcionada la información de ciertos grupos. Algunos ejemplos de grupos en Estados Unidos que sufren un daño desproporcionado por la vigilancia del Estado y corporativa son los musulmanes estadounidenses, los negros y afroamericanos, los nativos americanos y los participantes en movimientos sociales, como discutimos en el capítulo Mecanismos de represión de movimientos sociales.

Qué aprender a continuación

Te invitamos a que, después de este funesto recuento de las formas en que es posible obtener tus datos, comiences a leer inmediatamente el capítulo Defensa contra la vigilancia y la represión.

Recursos externos

- Electronic Frontier Foundation. “Atlas of Surveillance.” Consultado el 9 de febrero de 2021.

- Department of Homeland Security. “Fusion Centers.” Consultado el 9 de febrero de 2021.

- Google. “Transparency Report.” Consultado el 9 de febrero de 2021.

- Nakashima, Ellen, y Joby Warrick. “For NSA Chief, Terrorist Threat Drives Passion to ‘Collect It All.’” Washington Post, 14 de julio de 2013.

- Greenwald, Glenn. No Place to Hide: Edward Snowden, the NSA and the Surveillance State. Londres: Hamish Hamilton, 2015.

- N, Yomna. “Gotta Catch ’Em All: Understanding How IMSI-Catchers Exploit Cell Networks.” Electronic Frontier Foundation, 28 de junio de 2019.

- Stanley, Jay. “ACLU Lawsuit over Baltimore Spy Planes Sets Up Historic Surveillance Battle.” American Civil Liberties Union, 9 de abril de 2020.

- Biddle, Sam. “Police Surveilled George Floyd Protests with Help from Twitter-Affiliated Startup Dataminr.” Intercept, 9 de julio de 2020.

- Ahmed, Maha. “Aided by Palantir, the LAPD Uses Predictive Policing to Monitor Specific People and Neighborhoods.” Intercept, 11 de mayo de 2018.

- Muthiah, Sathappan, Anil Vullikanti, Achla Marathe, Kristen Summers, Graham Katz, Andy Doyle, Jaime Arredondo, et al. “EMBERS at 4 Years: Experiences Operating an Open Source Indicators Forecasting System.” En Proceedings of the 22nd ACM SIGKDD International Conference on Knowledge Discovery and Data Mining—KDD ’16, 205–14. San Francisco: ACM, 2016.

- Boot, Max. “Opinion: An Israeli Tech Firm Is Selling Spy Software to Dictators, Betraying the Country’s Ideals.” Washington Post, 5 de diciembre de 2018.

- Intercept. “Oil and Water.” 2016–17.

- Fortin, Jacey, y Lisa Friedman. “Dakota Access Pipeline to Shut Down Pending Review, Federal Judge Rules.” New York Times, 6 de julio de 2020.

Atribuciones de los medios

- atlas-of-surveillance © Electronic Frontier Foundation is licensed under a CC BY (Atribución) license

- surveillance-strategies © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license

- Prism_slide_5 © JSvEIHmpPE is licensed under a Dominio público license

- surveillance-tactics © OSU OERU is licensed under a CC BY-NC (Atribución NoComercial) license